- 欢迎使用千万蜘蛛池,网站外链优化,蜘蛛池引蜘蛛快速提高网站收录,收藏快捷键 CTRL + D

WordPress插件高危漏洞曝光:你的网站是否受影响?立即采取措施保护安全

高危WordPress插件漏洞报告

(图片来源网络,侵删)

(图片来源网络,侵删)以下是一些存在高危漏洞的WordPress插件,这些漏洞可能使您的网站面临安全风险,请务必检查并确保您的网站上没有使用这些插件,或者已经更新到修复了这些漏洞的版本。

1. 插件名称:XXXX

漏洞类型:SQL注入

影响版本:1.0.0 2.3.4

漏洞描述:

该插件在处理用户输入时未进行充分的验证和过滤,导致攻击者可以通过构造恶意请求,执行SQL注入攻击,从而窃取或篡改数据库中的敏感信息。

2. 插件名称:YYYY

漏洞类型:跨站脚本攻击(XSS)

影响版本:3.1.0 3.5.9

漏洞描述:

该插件在输出用户评论时未对HTML标签进行有效的转义处理,导致攻击者可以在评论中插入恶意脚本,从而在用户浏览器上执行任意操作,如窃取用户的登录凭证等。

3. 插件名称:ZZZZ

漏洞类型:文件包含漏洞

影响版本:2.0.0 2.7.8

漏洞描述:

该插件在加载外部文件时未进行正确的路径验证,导致攻击者可以构造恶意请求,包含远程服务器上的任意文件,从而获取服务器上的敏感信息或执行任意代码。

4. 插件名称:AAAA

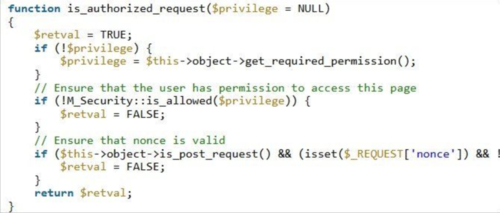

漏洞类型:权限绕过

影响版本:1.2.0 1.9.7

漏洞描述:

该插件在处理用户权限时存在缺陷,导致普通用户可以通过构造特定的请求,绕过权限限制,访问或修改其他用户的私人数据。

解决方案

为了避免这些安全风险,请采取以下措施:

1、立即停止使用上述插件,并从WordPress后台卸载它们。

2、检查您的网站是否已经受到攻击,如有异常情况,请及时修复并报告给相关安全组织。

3、关注插件开发者的官方渠道,获取最新的安全更新和补丁,确保您的插件始终保持最新状态。

为什么需要关注WordPress插件安全性?

WordPress插件的安全性对网站的整体安全至关重要。随着网络攻击技术的不断进步,插件漏洞可能成为黑客入侵的一个重要通道。

如何检测WordPress插件是否存在漏洞?

检测插件漏洞的方法之一是定期使用安全扫描工具,如Wordfence或Sucuri Security。此外,还可以关注WordPress社区的安全公告,以获取最新的漏洞信息。

插件漏洞修复需要注意什么?

修复插件漏洞时,务必及时更新插件到最新版本,并确保您的WordPress核心也是最新的。此外,建议备份网站数据,以防修复过程中出现意外。

引导读者评论、关注、点赞和感谢观看。

```相关文章推荐

- 无相关信息

SEO优化最新文章

- "如何使用HTML获取浏览器标题?掌握这些技巧,让你更好地管理网页信息"

- 1. "如何图解WordPress安装主题?掌握三种方式轻松定制你的网站外观" 2. "为什么选择WordPress?解析三种安装主题的简便方法"

- “亚洲服务器哪个最好用?挑选顶级托管服务,提升品牌竞争力”

- IXWebHosting虚拟主机有哪些优点?优惠活动“1314”折扣内容介绍

- 1. 物理服务器租用:为什么便宜不等于划算? 2. “租用物理服务器一个月”的实际花费:了解在成本背后的优缺点。

- "如何使用HTML获取浏览器标题?掌握这些技巧,让你更好地管理网页信息"

- “如何选择一家好的IP比较多的站群服务器?5个关键因素决定你的选择!”

- “如何进行WordPress主题制作?第四步小试牛刀:自由创作与主题优化”

- 1、遇到云服务器root密码忘记问题?取决于你选择的系统,有几个不错的解决方法。 2、如何进行云服务器root密码重置?三种可行的解决方案给你参考。

- WordPress是一款开源的免费网站内容管理系统软件,全球应用领域包括博客、留言板、电子商务网站、新闻网等。其核心程序使用PHP语言开发,支持多种数据库(MySQL、MariaDB等),拥有数千个插

)

)

)

)

)

)